Cyber Resilience Act-Entwurf wird diskutiert

Cyberkriminalität in der EU hat im Jahr 2021 Kosten von schätzungsweise 5,5 Billionen Euro verursacht. In einem intelligenten, vernetzten Steuerungssystem (ICS) kann ein Sicherheitsvorfall bei einem Produkt in wenigen Minuten ein ganzes Unternehmen oder eine ganze Lieferkette lahmlegen und sich über die Grenzen des Binnenmarktes hinaus ausbreiten. Der 2022 erstellte Entwurf des Cyber Resilience Acts (CRA) ist nur eine von mehreren Schutzmaßnahmen gegen diese Art der Kriminalität. Da seine ursprüngliche Fassung jedoch einschneidende Folgen für ganze Wirtschaftszeige haben könnte, wird sein Inhalt stark diskutiert.

Digitale Produkte in der EU müssen dringend sicherer werden.

Umfang des Cyber Resilience Act-Entwurfs

Es steht außer Frage, dass digitale Produkte und Teilprodukte in Hard- und Software sicherer werden und weniger Schwachstellen für Angriffe bieten müssen. Während der Cybersecurity Act von 2019 vor diesem Hintergrund ein EU-weites Zertifizierungsschema für die IT-Sicherheit vernetzter Geräte, Systeme und Dienste ermöglicht, betrifft der CRA laut EU-Kommission „jedes Software- oder Hardware-Produkt und dessen Ferndatenverarbeitungslösungen“. Auch zugehörige Komponenten werden erfasst, auch wenn diese getrennt in den Verkehr gebracht werden.

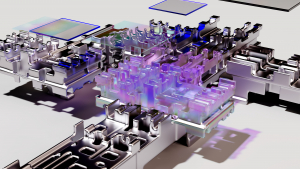

Ein Fokus liegt auf Internet of Things-Systemen (IoT) oder privaten Kleinroutern (Plaste-Routern), die zahlreiche Sicherheitslücken aufweisen. Denn gerade kleineren Betrieben, die diese Geräte nutzen, fehlen Mittel für ausreichende IT-Sicherheit. Doch auch der Schutz von ICS aus Netzwerkkomponenten, Steuerungselektronik, Robotik und anderen intelligenten Komponenten in Maschinen, Fahrzeugen und Infrastrukturen ist oft noch unzureichend.

Der CRA sieht vor, dass Hersteller zukünftig während des gesamten Lebenszyklus des Geräts Schwachstellen überwachen und durch automatische und kostenlose Updates beheben. Ein Sicherheitsvorfall mit Auswirkung auf Hard- oder Software muss binnen 24 Stunden an die EU-Agentur für Cybersicherheit ENISA gemeldet werden, schon ein Überschreiten der Meldefrist wird sanktioniert. Außerdem ist eine EU-weit koordinierte Linie zur Offenlegung von Schwachstellen vorgesehen. Die Vertraulichkeit von Daten muss etwa durch Verschlüsselung sichergestellt werden.

Einteilung in Produktkategorien

Digitale Produkte und Teilprodukte werden künftig in zwei Kategorien geteilt, für die unterschiedliche Konformitätsverfahren gelten:

- Kategorie 1: Hersteller können für diese Produkte Konformitätsbewertungen über ein internes Verfahren erstellen:

- Identitätsmanagementsysteme

- Browser

Unternehmen sollen ihre Produkte künftig regelmäßig auf Schwachstellen überprüfen.

- Passwortmanager

- Antiviren-Programme

- Firewalls

- virtuelle private Netzwerke (VPNs)

- Netzwerkmanagement

- umfassende IT-Systeme

- physische Netzwerkschnittstellen

- Router und Chips

- als nicht empfindlich geltende Betriebssysteme für z. B. Smartphones oder Desktop-Rechner

- als nicht empfindlich geltende Mikroprozessoren

- als nicht empfindlich geltendes IoT in Unternehmen

- Kategorie 2 (höhere Risikoklasse): Für diese Produkte ist eine Konformitätserklärung durch Dritte ist notwendig:

- Desktop- und Mobilgeräte

- virtualisierte und z. B. in Maschinen eingebaute Betriebssysteme

- Aussteller digitaler Zertifikate

- Allzweck-Mikroprozessoren

- Kartenlesegeräte

- Robotersensoren und intelligente Messgeräte

- als sensibel geltende IoT-Geräte, Router und Firewalls für den industriellen Einsatz

Die Anwendung von harmonisierte Normen, aber auch ein Zertifikat im Rahmen eines europäischen Zertifizierungssystems für Cybersicherheit führt automatisch zu einer Konformitätsvermutung. Importeure und Händler müssen die CE-Kennzeichnung des Geräts überprüfen.

Laut der EU-Kommission vom CRA ausgenommen sind Produkte, „die ausschließlich für die nationale Sicherheit oder für militärische Zwecke entwickelt wurden“ oder speziell für die Verarbeitung von Verschlusssachen bestimmt sind. Sektoren, für die schon einschlägige Anforderungen bestehen, wie Luftfahrt, Medizinprodukte oder Kfz, entfallen ebenfalls aus dem CRA.

Neue Art des Produktdesigns

Neben der Zertifizierung sollen auch Design, Entwicklung und Fertigungsprozesse grundlegende Sicherheitsanforderungen erfüllen. Hersteller werden verpflichtet, die Integrität und den Schutz von Informationen und Messwerten, die für das Funktionieren eines Artikels unbedingt erforderlich sind, sicherzustellen.

Der Cyber Resilience Act macht schon bei der Entwicklung neuer Hard- und Software klare Vorgaben.

Dem CRA-Entwurf entsprechend müssten Hersteller automatisierte Analyse- und Prüfroutinen entwickeln, mit denen sich in Minuten potenzielle Schwachstellen bis hin zu den besonders gefährlichen „Zero-Day-Schwachstellen“ identifizieren und analysieren lassen. Auch eine genaue Auflistung aller enthaltenen digitalen Komponenten soll automatisch generierbar sein. Hersteller oder Inverkehrbringer müssten genaue Angaben zu den digitalen Komponenten machen und die Verantwortung für die Sicherheit von zugekauften Komponenten übernehmen.

Produkte mit bekannten Schwachstellen in den Verkehr zu bringen, wird generell verboten. Hersteller können in so einem Fall also nicht mehr auf bereits entwickelte Software-Codes zurückgreifen („Copy-Paste-Engineering“).

Wie oben erwähnt, sollen Produkte über ihren gesamten Lebenszyklus unterstützt werden. Eine Begrenzung der Schutzfrist entfiele folglich. Da IoT- und ICS-Anlagen in der Industrie manchmal über Jahrzehnte im Einsatz sind, wäre auch eine Erarbeitung von Schutzkonzepten für lange Zeiträume notwendig.

Um diese Vorgaben einhalten zu können, sollen Wirtschaftsakteure interne Strukturen nach der Norm für „Industrielle Kommunikationsnetze – IT-Sicherheit für Netze und Systeme“ IEC 62443 schaffen. Die Norm liefert u. a. Leitfäden für die Umsetzung organisatorischer Maßnahmen und Empfehlungen für ein Patch-Management.

Kritik am CRA-Gesetzesentwurf

Deutsche Gesetzliche Unfallversicherung e.V. (DGUV)

In einer Stellungnahme im Januar 2023 kritisiert der Deutsche Gesetzliche Unfallversicherung e.V. (DGUV), dass innerhalb des gesamten Maßnahmenpakets gegen Cyberkriminalität der Kernbegriff „Cyber-Security“ nicht klar definiert sei. Je nach Norm und Verordnung würden ein Zustand, eine Tätigkeit oder ein Produkt verstanden. Des Weiteren würden Begriffe, die mit „Cyber-“ zusammengesetzt sind, nicht genau genug umrissen. Damit bestünde ein hohes Maß an rechtlicher Unsicherheit. Außerdem würden je nach Quelle Angriffe per Funk oder USB-Schnittstellen mit dem Begriff Cyber-Security nicht betrachtet.

Auch sei das Melden von umfangreichen Details zu einer Sicherheitslücke innerhalb von 24 Stunden für Hersteller unrealistisch. Laut der DGUV sollten Unternehmen auch nur Daten an Behörden übermitteln müssen, die z. B. zur Produktwarnung oder zur Abschätzung von Schwachstellenauswirkungen notwendig sind. Umfangreiche Detailangaben seien nicht unbedingt notwendig.

Ebenfalls zeitlich unrealistisch sei die Erwartung, dass Wirtschaftsakteure sich innerhalb von zwei Jahren auf die neuen Anforderungen einstellen. Gerade Hersteller, die von Produkten Dritter oder einer externen Konformitätsbewertung abhängig sind, bräuchten mehr Zeit.

Open Source-Verbände

Die DGUV zeigt sich auch besorgt über die Folgen des CRA für frei zugängliche Software, die ebenfalls unter den CRA fällt, sofern sie kommerziell genutzt wird. Bei Open Source-Software gibt es keinen einzelnen Hersteller, der für das Konformitätsverfahren zuständig wäre.

Open Source-Projekte sind Gemeinschaftsarbeiten ohne große Mittel und klare Zuständigkeiten.

Die Free Software Foundation Europe (FSFE) befürchtet sogar, das manche Open Source-Projekte eingestellt werden müssen, weil die Ressourcen für eine CE-Konformitätsprüfung fehlen, obwohl viele Betriebssysteme wie z. B. Linux auf solche Open Source-Software angewiesen sind. Gleichzeitig sehen sie die Gefahr, dass viele Einzelentwickler, die gemeinschaftlich zu einem Programm beitrügen, kollektiv für potentielle Lücken haften müssten.

Open Source-Verbände merken außerdem an, dass Softwarehersteller zwar Kunden mit bestehenden Verträgen kontrollieren können, aber keine Nutzer, die Open-Source-Software frei herunterladen und weiterverwenden. Es besteht die Gefahr von juristisch konstruierten Schadensszenarien, über die kleine Hersteller abgemahnt und aus dem Markt gedrängt werden. Unternehmen würden Open-Source-Projekte stoppen, obwohl diese in der EU jährlich 65 und 95 Milliarden Euro erwirtschaften.

Infolge dessen schlugen Organisationen wie die Open Source Business Alliance, Bitkom oder die Eclipse Foundation bereits Verbesserungsmaßnahmen vor, um unklar definierte Formulierungen genauer zu umreißen und damit weniger juristischen Spielraum zu lassen. Sie fordern Änderungen nach dem Vorbild der „National Cybersecurity Strategy“ der USA. In dieser heißt es ausdrücklich, dass Open Source-Entwickler auch bei kommerziellen Produkten nicht haftbar gemacht werden.

Erarbeitung eines finalen Kompromisses

Aktuell wird der CyberResilience Act im EU-Parlament diskutiert. Änderungen sind wahrscheinlich.

Seit Juli 2023 laufen die Verhandlungen über einen finalen Kompromiss im Europäischen Parlament. Neben der Kritik durch Verbände und Organisationen haben auch Mitgliedsstaaten bereits Änderungsvorschläge eingebracht. Die Staaten plädieren für eine vereinfachte Konformitätserklärung, mehr Unterstützung für kleine Unternehmen sowie eine Klarstellung der erwarteten Produktlebensdauer durch die Hersteller. Statt an die ENISA sollen Schwachstellen oder Sicherheitsvorfälle an die zuständigen nationalen Behörden gemeldet werden.

Viele Abgeordnete schließen sich außerdem der bereits geäußerten Kritik an. Sie fordern präzisere Definitionen, praktikable Zeitpläne und eine gerechtere Verteilung der Verantwortlichkeiten. Außerdem sollen Geräte für das intelligente Heim, Smartwatches und private Sicherheitskameras in die Hochrisikokategorie aufgenommen werden.

Weitere Artikel zum Thema

Zweite Normungsroadmap Künstliche Intelligenz erschienen

Gründung Gemeinschaftsgremium „Digitaler Produktpass“

Links und Quellen

Cloudcomputing-insider.de: Open-Source-Technologien durch geplantes EU-Gesetz gefährdet: https://www.cloudcomputing-insider.de/europaeische-union-cyber-resilience-act-a-35bbd90e9fd79b3223f2c6dc2f2758dd/, 10.10.2023

Europa.eu: Rückmeldung von: Deutsche Gesetzliche Unfallversicherung e.V. (DGUV): https://ec.europa.eu/info/law/better-regulation/have-your-say/initiatives/13410-Gesetz-uber-Cyberresilienz-neue-Cybersicherheitsvorschriften-fur-digitale-Produkte-und-Nebendienstleistungen/F3376532_de, 12.10.2023

KAN: EU-Verordnung: Die vernetzte Geräte- und Maschinenwelt soll sicherer werden: https://www.kan.de/publikationen/kanbrief/3/23/eu-verordnung-die-vernetzte-geraete-und-maschinenwelt-soll-sicherer-werden, 12.10.2023